在数据泄露事件频发的当下,SSL/TLS协议中的前向保密(PFS)成为抵御长期威胁的核心防线。它确保即使私钥在未来泄露,历史加密通信仍无法被破解。本文从数学基础、算法演进到实践部署,系统解析PFS的技术实现路径。

一、PFS的核心安全目标与威胁模型

1. 设计初衷

传统SSL握手依赖静态RSA密钥交换,若服务器私钥泄露,攻击者可回溯解密历史会话。PFS通过临时密钥对生成会话密钥,实现“一次一密”的安全性。

2. 威胁假设

- 被动攻击者:截获加密流量(如中间人攻击)。

- 长期威胁:攻击者在未来获取服务器私钥或证书。PFS确保即使满足上述条件,历史通信内容仍不可解密。

二、Diffie-Hellman(DH)算法的基础原理

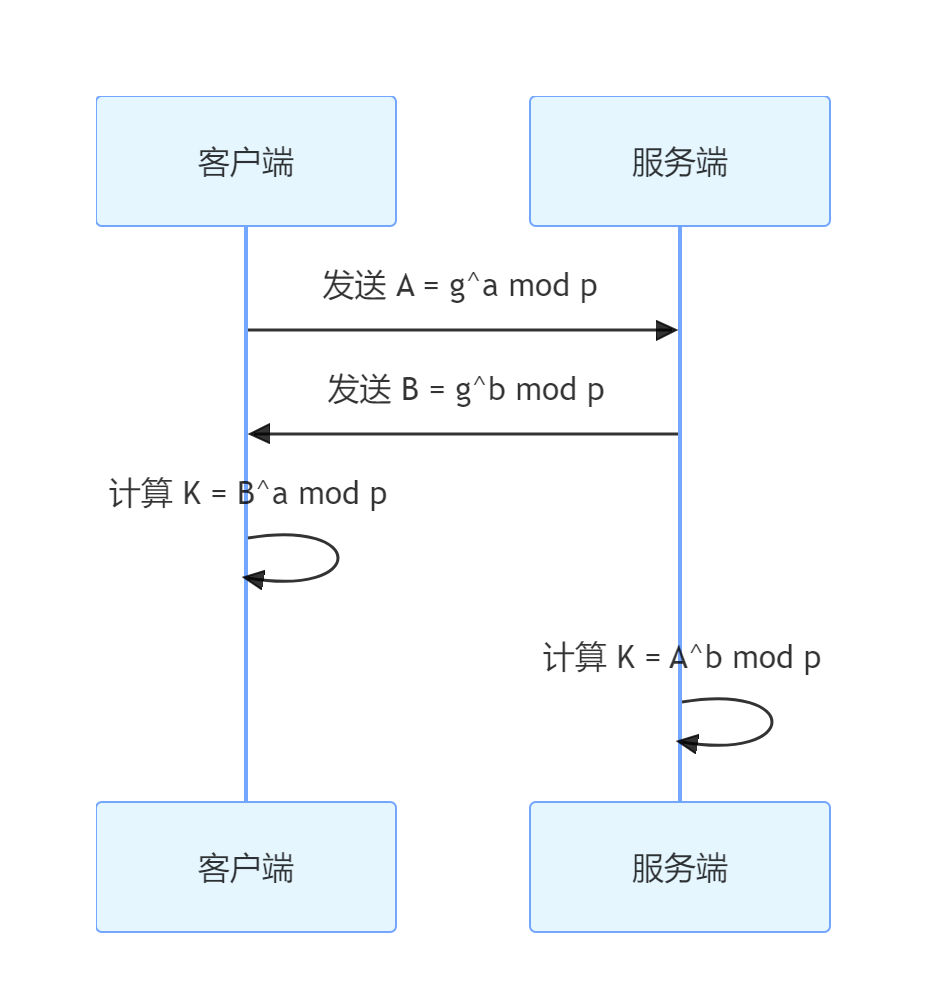

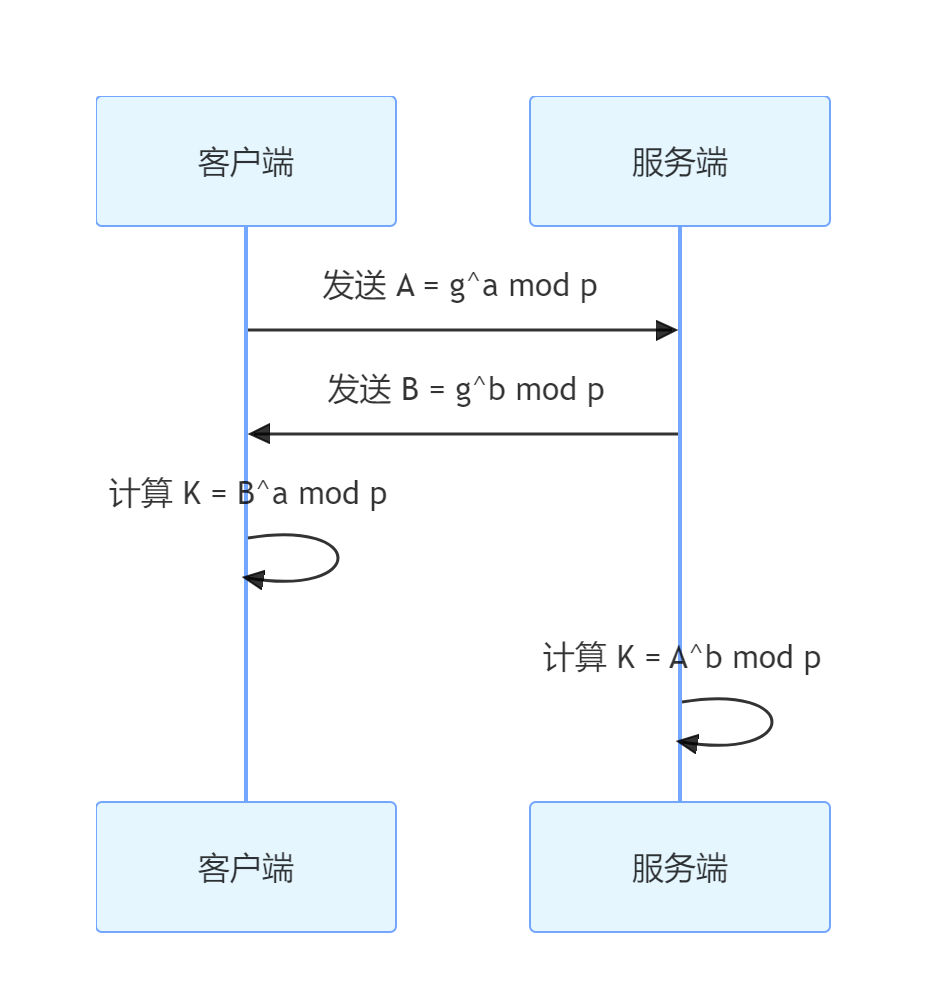

1. 密钥交换数学模型

基于有限域离散对数难题:

- 双方约定公共参数:大质数 p 与生成元 g 。

- 客户端生成随机数 a ,计算 A = g^a mod p ;服务端生成 b ,计算 B = g^b mod p 。

- 双方通过交换 A 与 B ,各自计算共享密钥 K = B^a mod p = A^b mod p 。

2. 安全性依赖

若破解 K ,需解决离散对数问题(如从 A 反推`a ),当前算力下, p 长度≥2048位可保障安全。

三、PFS的演进路径:从DH到ECDHE

1. 传统DH的局限性

- 性能瓶颈:大整数运算导致握手延迟增加30%~50%。

- 参数协商风险:若双方使用弱 p 值(如预设默认参数),易受破解。

2. ECDHE(椭圆曲线Diffie-Hellman Ephemeral)革新

- 数学基础:基于椭圆曲线离散对数难题(ECDLP),相同安全强度下密钥长度仅需256位(对比DH的2048位)。

- 临时密钥生成:每次握手生成新的椭圆曲线密钥对( ECDSA 签名保障身份),实现PFS特性。

3. 主流椭圆曲线标准

- NIST曲线:如P-256(secp256r1),被Chrome、Firefox广泛支持。

- Brainpool曲线:如P256r1,参数经社区验证,安全性更高。

四、TLS协议中的PFS实现流程

1. 握手协商阶段

- 密钥交换算法选择:客户端与服务端通过 Cipher Suite 协商支持的PFS算法(如 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 )。

- 临时密钥生成:服务端生成ECDH临时密钥对,客户端验证证书后参与密钥计算。

- 会话密钥派生:基于共享秘密、随机数( ClientHello.random / ServerHello.random )生成最终加密密钥。

2. 加密通信阶段

使用AES-GCM等AEAD(认证加密)算法,结合会话密钥加密数据,确保机密性与完整性。

五、实践部署与安全考量

1. 服务器配置优化

- 禁用弱套件:通过OpenSSL配置文件( openssl.cnf )删除 DHanon 等无认证算法。

- 参数强化:生成≥2048位的DH参数文件( openssl dhparam -out dh2048.pem 2048 )。

2. 兼容性与性能平衡

- 旧版客户端适配:保留 DHE-RSA 算法兼容不支持ECC的设备。

- 硬件加速:利用Intel QAT、AMD SEV等技术提升ECDH计算效率。

3. 漏洞防御

- Logjam攻击防范:禁用512位及以下的DH参数,避免中间人降级攻击。

- ROBOT漏洞修复:确保SSL库(如OpenSSL 1.1.1+)无硬编码弱参数。

PFS作为SSL证书的重要特性,有效提升了网络通信的安全性。从DH参数到ECDHE加密套件的技术演进,不仅提高了密钥交换的效率和安全性,也推动了网络安全技术的不断发展。

Dogssl.cn拥有20年网络安全服务经验,提供构涵盖国际CA机构Sectigo、Digicert、GeoTrust、GlobalSign,以及国内CA机构CFCA、沃通、vTrus、上海CA等数十个SSL证书品牌。全程技术支持及免费部署服务,如您有SSL证书需求,欢迎联系!